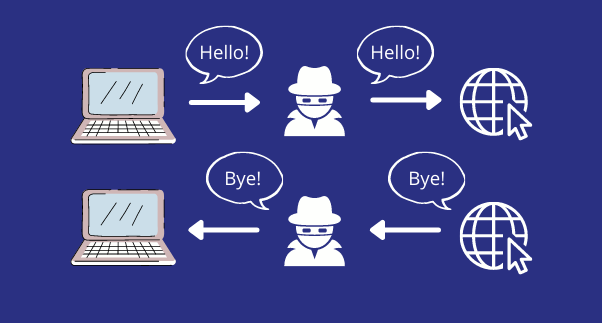

Não vamos fingir que precisa de uma explicação detalhada do que é um ataque man-in-the-middle (MITM). É o mais literal possível: um ataque direcionado onde uma pessoa se coloca no meio, entre si e o que quer seja que esteja a tentar comunicar, normalmente um site.

Ao fazer isto, eles podem ver e armazenar tudo o que ambas as partes estão a partilhar.

O objetivo deste artigo não é definir os ataques MITM. Mas para demonstrar como são fáceis de configurar, as suas consequências devastadoras e o porquê de poder estar mais perto do que pensa de ser vítima de um ataque MITM.

Vamos verificar dois cenários comuns de ataques MITM. Desta forma, seremos muito mais eficazes na prevenção contra estes ataques.

Cenário #1 – Todos de Ouvidos:

No ataque mais comum de MITM, o invasor irá falsificar o nome de uma rede confiável, isto para que se conecte sem suspeitar de nada.

Por exemplo, irão criar uma rede de Wi-Fi falsa dentro de um café ou escritório movimentado. Ao utilizar exatamente o mesmo nome, e como as redes públicas normalmente são abertas, não existe nenhuma razão para que ache que sejam falsas.

Quando estiver conectado, o invasor retransmitirá toda a comunicação entre si e o destino. Não sem antes roubá-la primeiro.

Agora está a pensar, mas não é assim tão mau ? correto ? Quem é que se importa se alguém sabe que estou a navegar no facebook ou a ler o meu e-mail.

Errado.

Invasores podem ver, capturar, e armazenar qualquer imagem que veja, mensagem que escreva, ou áudio que oiça, sem que nada pareça suspeito. Assustador!

Cenário #2 – Eu prometo, sou eu:

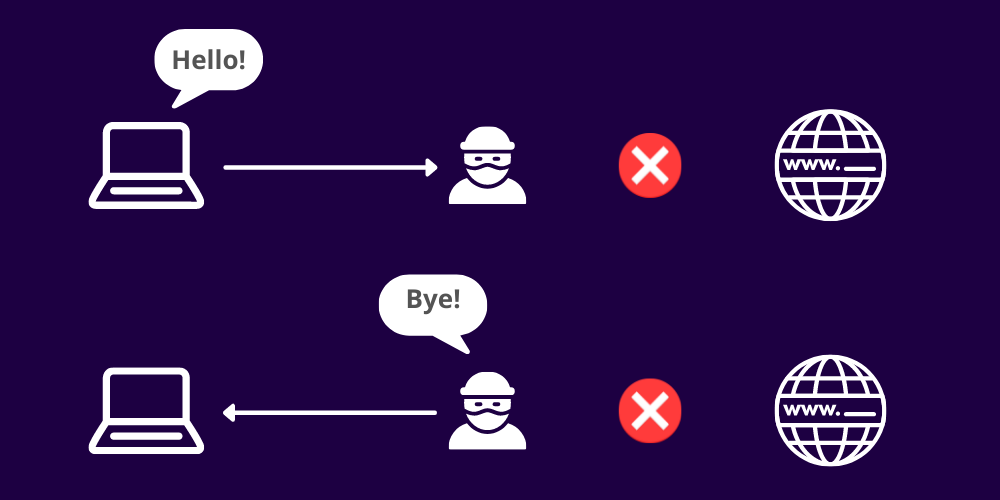

Infelizmente, invasores mais avançados não ficam satisfeitos apenas com a captura de informação que está a trocar, e acabam por dar um passo em frente.

Como os hackers estão no meio da comunicação, podem decidir nunca entregar a nossa mensagem, e simplesmente falsificar a resposta.

O que significa que pode estar a ver o ecrã de acesso ao seu banco, mas na realidade, o seu pedido nunca chegou até ai. O invasor mostra-lhe um website que parece exatamente como o original e agora pode-lhe pedir qualquer informação que queira.

Afinal, não é incomum o seu banco pedir a sua password, ou um website governamental pedir-lhe o pin do cartão de cidadão.

A questão é, é mesmo o seu banco ?

Porque é que tenho de me importar ?

É importante perceber que privacidade e segurança não significam a mesma coisa. Parece quase fútil tentar esconder informações públicas hoje em dia na internet, então é compreensível que não se importe muito.

Man-in-the-middle ataca, contudo, compromete a sua segurança. Eles colocam em risco muito mais que o histórico do seu motor de busca.

As suas contas bancárias, documentos de identificação, números de cartões de crédito, carteiras de criptomoedas, documentos, e qualquer coisa que possa estar armazenado no seu computador está disponível para o invasor.

Ah, e quase me esqueçia.

Lembra-se de dizermos que eram fáçeis de configurar ?

Bem, nós estamos a falar a sério. Não acredite apenas na nossa palavra. Veja este vídeo incrível de Keatron Evans, onde ele configura um ataque MITM do zero e ensina como fazer um, em apenas 10 minutos!

Segurança primeiro, Sempre

Neste momento talvez esteja pronto para deitar o seu computador fora e viver fora da rede.

Não há necessidade de extremos.

Existem alguns procedimentos fáceis que pode fazer para evitar ataques MITM:

- Não se ligue a redes públicas: Elas são fáceis de falsificar pois os ataques nas mesmas são dífiçeis de prevenir. Não existe muito que possa fazer para além de evitar este tipo de redes.

Percebemos que por vezes seja mais fáçil de dizer do que fazer, e se a rede pública for a sua única opção ?Vamos ajudá-lo!

- Autenticação multifator (MFA): Ter um método adicional de autenticação para além da sua password, como um código por SMS, é uma maneira incrível de proteger as suas contas. Mais e mais websites estão cada vez mais a fazer com que o MFA seja obrigatório por causa da sua eficácia.

Dois problemas: Primeiro, nem todos os website ou aplicações oferecem MFA. Para além disto, invasores MITM podem também falsificar um ecrã MFA e aceitar qualquer código que inserir, anulando assim o seu propósito.

- Software VPN: econômico, confiável e de fácil acesso. Irá criptografar os seus dados para que ninguém os possa ler, mesmo que interceptado durante o processo. Como a conexão com redes públicas pode ser inevitável, e nem todos os websites oferecem MFA, isto será a sua aposta mais segura para obter o máximo de tranquilidade.

Ataques MITM podem ser fáçeis de criar e podemos “cair” nestes ataques fácilmente, mas agora que já é um especialista, não existe desculpas para que você e a sua empresa sejam vítimas de um.

Nas palavras de Johnny Cash, lembre-se de manter sempre os olhos abertos.